上阵破敌:拒绝访问设置攻略的核心策略与应用

在信息时代的战场上,保护数据安全如同披甲上阵,每一步都需要精细的策略和操作。面对日益复杂的网络环境和不断升级的攻击手段,如何有效拒绝访问设置,成为了一道重要的防御课题。本文将深入探讨这一主题的核心策略与应用,以帮助读者在数字战场上立于不败之地。

一严峻挑战:不可忽视的网络安全

互联网已成为我们日常生活与工作中不可或缺的部分,它不仅承载着信息交流的重任,更是个人和企业数据的重要存储地。随着网络技术的飞速发展,网络安全也日益突出。从个人隐私泄露到企业机密被窃取,从简单的病毒攻击到高级的勒索软件威胁,每一次攻击都可能给个人和企业带来巨大的损失。如何有效防御这些攻击,成为了我们必须面对的挑战。

二拒绝访问设置:筑起第一道防线

拒绝访问设置是网络安全防御的重要一环。它通过限制未经授权的访问,来保护数据不被非法获取或篡改。这一策略的应用,不仅需要技术上的支持,更需要策略上的指导。

1. 强化密码策略

密码是保护数据的第一道屏障。通过采用复杂且不易被猜测的密码,可以有效阻止未经授权的访问。定期更换密码并启用多因素身份验证,能够大大增加账户的安全性。

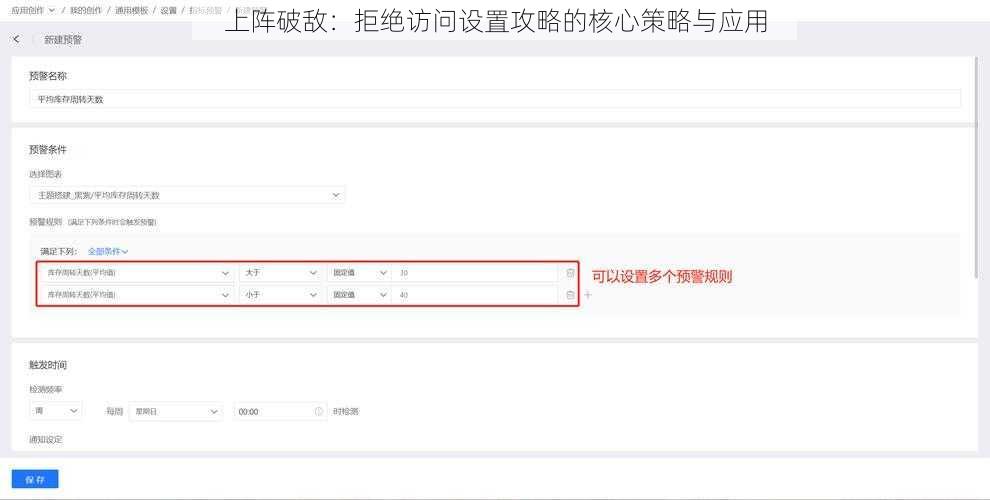

2. 权限管理与分级

对于不同的数据和系统,设定不同的访问权限和访问级别。只有经过授权的用户才能在特定范围内进行操作。对于重要数据的修改和删除,需要更高的权限验证。

3. 安全协议与加密技术

使用安全协议(如SSL/TLS)对通信数据进行加密传输,可以防止数据在传输过程中被截获和篡改。采用端到端加密技术对存储数据进行加密,即使数据被非法获取,也无法解密和查看。

三应用与实践:前沿技术与策略的结合

除了理论上的策略外,实际的应用也是关键。近年来,随着人工智能区块链等技术的发展,网络安全领域也出现了许多新的应用和实践。

1. 人工智能在安全防护中的应用

人工智能可以通过学习大量的网络攻击数据和正常流量数据,建立起有效的防御模型。通过实时分析网络流量和用户行为,可以及时发现潜在的威胁并进行拦截。人工智能还可以协助进行入侵检测威胁情报分析等工作。

2. 区块链技术在安全防护中的应用

区块链技术以其去中心化不可篡改的特性,为网络安全提供了新的解决方案。通过区块链技术,可以实现数据的分布式存储和验证,有效防止数据被篡改或伪造。区块链还可以用于身份验证访问控制等方面,提高系统的安全性。

在网络安全日益严峻的今天,拒绝访问设置已成为保护数据安全的重要手段。通过强化密码策略权限管理与分级安全协议与加密技术等策略的应用,以及结合前沿技术的实践,我们可以有效抵抗网络攻击,保护个人和企业的信息安全。未来,随着技术的不断进步和网络安全威胁的不断升级,我们需要继续探索和研究更加有效的防御手段和策略,以应对日益复杂的网络安全挑战。

本文旨在通过深入探讨拒绝访问设置的核心策略与应用,为读者提供有价值的参考和指导。希望每一位读者都能在数字战场上披荆斩棘所向披靡!